Xác thực đa yếu tố (MFA) là gì?

MFA (Multi-Factor Authentication) là một phương pháp bảo mật yêu cầu người dùng phải cung cấp hai hoặc nhiều yếu tố xác thực trước khi được truy cập vào một hệ thống, tài khoản hoặc dịch vụ. Các yếu tố xác thực này thường thuộc vào ba loại chính:

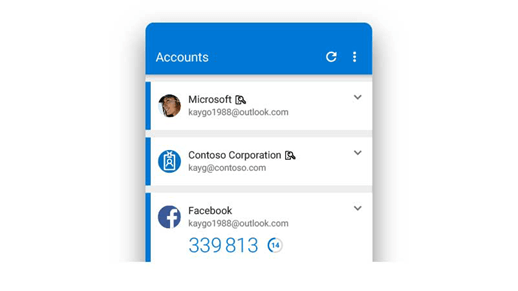

- Yếu tố sở hữu (Something you have): Ví dụ như thẻ an ninh, mã OTP (One-Time Password) được gửi qua SMS hoặc email, token vật lý hoặc ứng dụng xác thực trên điện thoại di động.

- Yếu tố nhận biết (Something you know): Ví dụ như mật khẩu, mã PIN, câu hỏi bảo mật.

- Yếu tố sinh trắc học (Something you are): Ví dụ như dấu vân tay, nhận diện khuôn mặt, giọng nói, quét mống mắt.

Việc sử dụng MFA tăng cường bảo mật bằng cách yêu cầu người dùng cung cấp thêm một hoặc nhiều yếu tố xác thực ngoài mật khẩu thông thường, từ đó giảm nguy cơ truy cập trái phép vào tài khoản hoặc hệ thống.

Tại sao MFA quan trọng?

Trong bối cảnh các cuộc tấn công mạng ngày càng tinh vi và nguy hiểm, MFA đóng vai trò cực kỳ quan trọng trong việc bảo vệ tài khoản và dữ liệu của bạn. Theo báo cáo của Microsoft, 99.9% tài khoản bị xâm phạm không sử dụng MFA. Việc kích hoạt MFA có thể ngăn chặn hơn 99.2% các cuộc tấn công vào tài khoản.

Sự phát triển của lực lượng lao động kết hợp và quá trình chuyển đổi số nhanh chóng của các doanh nghiệp do đại dịch COVID-19 đã mở rộng các kịch bản rủi ro cho nhân viên và công ty. Ngày nay, nhiều người làm việc ngoài văn phòng và truy cập dữ liệu, ứng dụng từ nhiều thiết bị và vị trí khác nhau. Tất cả những điều này đã tăng bề mặt tấn công và tiềm năng cho các truy cập trái phép, khi người dùng có thể sử dụng các mạng, thiết bị hoặc mật khẩu không an toàn. MFA có thể giúp giảm thiểu những rủi ro này bằng cách thêm một bước xác minh bổ sung và ngăn chặn truy cập từ các nguồn không xác định hoặc đáng ngờ. MFA cũng là một thành phần quan trọng của quản lý danh tính và truy cập, đảm bảo rằng chỉ những người dùng được ủy quyền và xác thực mới có thể truy cập vào các dịch vụ và tài nguyên.

Lợi ích của MFA cho người dùng Azure

- Bảo mật mạnh mẽ hơn: MFA giúp ngăn chặn truy cập trái phép từ các cuộc tấn công phishing, credential stuffing, brute force, hoặc sử dụng lại mật khẩu.

- Giảm rủi ro bảo mật: MFA giúp giảm thiểu rủi ro truy cập từ các thiết bị hoặc mạng không an toàn.

- Tuân thủ quy định: MFA giúp tuân thủ các tiêu chuẩn và quy định bảo mật như PCI DSS, HIPAA, GDPR, và NIST.

MFA hoạt động như thế nào?

MFA bổ sung thêm một lớp bảo vệ cho xác thực tên người dùng và mật khẩu tiêu chuẩn, khiến kẻ tấn công khó xâm phạm tài khoản và đánh cắp dữ liệu hơn. MFA cũng có thể giúp ngăn chặn truy cập trái phép do lừa đảo, nhồi thông tin xác thực, tấn công vũ phu hoặc sử dụng lại mật khẩu.

Entra ID hỗ trợ nhiều phương thức MFA khác nhau, chẳng hạn như ứng dụng Microsoft Authenticator, SMS, cuộc gọi thoại và mã thông báo phần cứng. Người dùng có thể lựa chọn phương pháp phù hợp với sở thích và nhu cầu của mình. Quản trị viên cũng có thể sử dụng chính sách Truy cập có điều kiện của Entra ID để điều chỉnh khi nào cần có MFA dựa trên các tín hiệu như vị trí, thiết bị, vai trò hoặc mức độ rủi ro của người dùng.

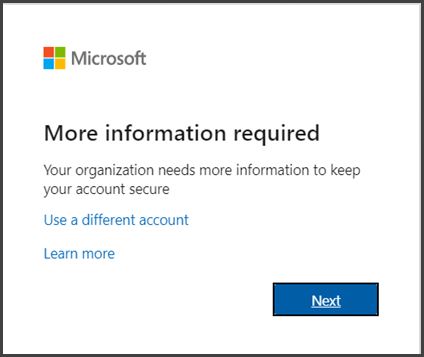

Cách thiết lập MFA nhanh chóng – hướng dẫn từ Microsoft

Người dùng có thể chọn các phương thức MFA khác nhau như ứng dụng Microsoft Authenticator, SMS, cuộc gọi thoại, hoặc mã thông báo phần cứng. Quản trị viên có thể sử dụng chính sách truy cập có điều kiện của Entra ID để tùy chỉnh khi nào yêu cầu MFA dựa trên các tín hiệu như vị trí, thiết bị, vai trò hoặc mức độ rủi ro của người dùng.

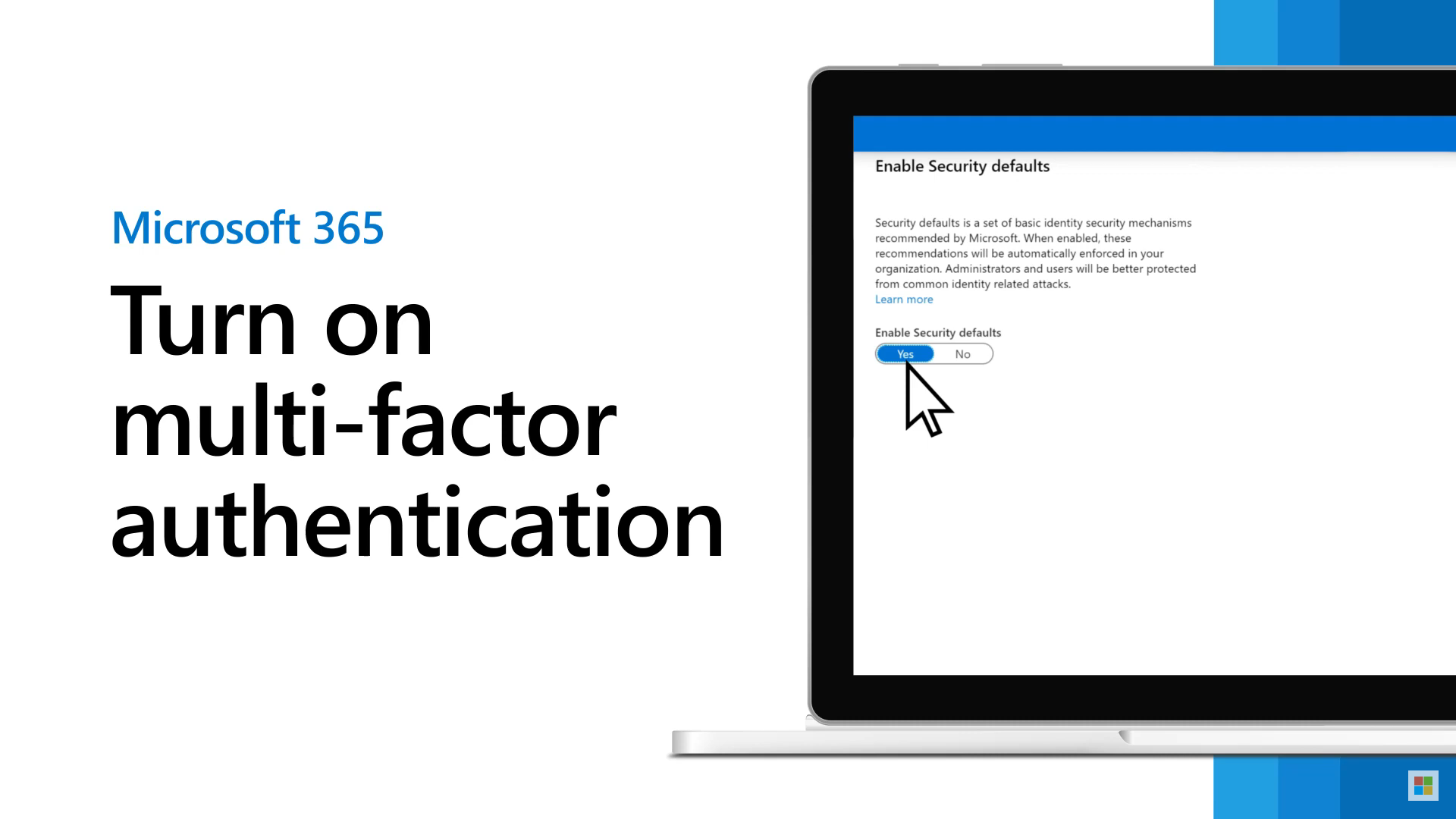

ĐỪNG CHỜ ĐỢI! Thiết lập MFA cho doanh nghiệp ngay hôm nay!

PACISOFT khuyến khích bạn kích hoạt MFA ngay hôm nay để bảo vệ tốt hơn cho người dùng và dữ liệu của mình. Sử dụng trình hướng dẫn MFA của Microsoft Entra để thiết lập MFA một cách dễ dàng. Nếu bạn có bất kỳ câu hỏi nào, vui lòng tham khảo liên hệ với chúng tôi để biết thêm chi tiết và nhận sự hỗ trợ nhanh chóng nhất.

Việc yêu cầu sử dụng MFA cho tất cả người dùng Azure thể hiện cam kết của Microsoft trong việc nâng cao bảo mật cho khách hàng. Việc kích hoạt MFA sẽ giúp giảm thiểu rủi ro bị xâm phạm tài khoản và bảo vệ dữ liệu quan trọng của bạn. Chuyển đổi ngay hôm nay.

Câu hỏi thường gặp về xác thực đa yếu tố Microsoft Entra

1. Máy chủ xác thực đa yếu tố Azure xử lý dữ liệu người dùng như thế nào?

Với Máy chủ xác thực đa yếu tố, dữ liệu người dùng chỉ được lưu trữ trên máy chủ tại chỗ. Không có dữ liệu người dùng liên tục nào được lưu trữ trên đám mây. Khi người dùng thực hiện xác minh hai bước, Máy chủ xác thực đa yếu tố sẽ gửi dữ liệu đến dịch vụ đám mây xác thực đa yếu tố Microsoft Entra để xác thực. Giao tiếp giữa Máy chủ xác thực đa yếu tố và dịch vụ đám mây xác thực đa yếu tố sử dụng Lớp cổng bảo mật (SSL) hoặc Bảo mật lớp vận chuyển (TLS) qua cổng ra 443.

Khi yêu cầu xác thực được gửi đến dịch vụ đám mây, dữ liệu sẽ được thu thập để xác thực và báo cáo sử dụng. Các trường dữ liệu sau được bao gồm trong nhật ký xác minh hai bước:

- ID duy nhất (tên người dùng hoặc ID máy chủ xác thực đa yếu tố tại chỗ)

- Họ và Tên (tùy chọn)

- Địa chỉ Email (tùy chọn)

- Số điện thoại (khi sử dụng xác thực cuộc gọi thoại hoặc tin nhắn văn bản)

- Mã thông báo thiết bị (khi sử dụng xác thực ứng dụng di động)

- chế độ xác thực

- Kết quả xác thực

- Tên máy chủ xác thực đa yếu tố

- IP máy chủ xác thực đa yếu tố

- IP của khách hàng (nếu có)

2. Xác thực đa yếu tố của Microsoft Entra có hạn chế hoạt động đăng nhập của người dùng không?

Có, trong một số trường hợp thường liên quan đến các yêu cầu xác thực lặp đi lặp lại trong một khoảng thời gian ngắn, xác thực đa yếu tố của Microsoft Entra sẽ hạn chế các nỗ lực đăng nhập của người dùng để bảo vệ mạng viễn thông, giảm thiểu các cuộc tấn công kiểu MFA và bảo vệ hệ thống của chính họ vì lợi ích của tất cả khách hàng .

3. Tổ chức của tôi có bị tính phí gửi các cuộc gọi điện thoại và tin nhắn văn bản được sử dụng để xác thực không?

Không, bạn không bị tính phí cho các cuộc gọi điện thoại riêng lẻ được thực hiện hoặc tin nhắn văn bản được gửi tới người dùng thông qua xác thực đa yếu tố Microsoft Entra. Nếu sử dụng nhà cung cấp MFA cho mỗi lần xác thực, bạn sẽ bị tính phí cho mỗi lần xác thực chứ không phải cho phương thức được sử dụng. Người dùng của bạn có thể bị tính phí cho các cuộc gọi điện thoại hoặc tin nhắn văn bản mà họ nhận được, tùy theo dịch vụ điện thoại cá nhân của họ.

![[PACISOFT x Microsoft] Tổ chức thành công hội thảo: Microsoft Copilot AI – Công cụ hỗ trợ đắc lực cho hiệu suất và sáng tạo](https://www.pacisoft.vn/wp-content/uploads/2025/03/PACISOFTXSASCO-Microsoft-Copilot-400x250.jpg)

![[VMWARE BY BROADCOM] Thông báo thay đổi sản phẩm và chính sách bán hàng | Cập nhật 03.2025](https://www.pacisoft.vn/wp-content/uploads/2025/03/Thong-bao-thay-doi-san-pham-va-chinh-sach-ban-hang-Vmware-400x250.png)